Abstract: The protection of information in information systems is becoming increasingly important. The relevance of this problem is present at the present time and attention is paid to it by state and commercial enterprises. This article discusses several approaches. An XML database trust-based access control system that consists of two main parts: a Trust Module and an Access Control Module. Through the use of trust-based access control based on severity, this approach combines insider threat detection with improved access control. A distributed delegation management system that allows a user to securely delegate access to their records to someone they trust. At the heart of which lies the basic architecture for managing the "electronic object" - eTRON. An information system for the distribution of access rights based on information disclosure laws is considered. The architecture of the information system is also proposed, where the main criteria for the distribution of access rights will be regional dependence and the role of the user. The approaches under consideration have their role and purpose in ensuring the security of data contained in the information system. Therefore, to apply any approach to the information system, it is necessary to conduct an analysis to understand the subject area.

Keywords: information system, access, security, control of rights, distribution of rights.

Введение

Владельцы информационных систем и информационных систем специального назначения беспокоятся о безопасности и конфиденциальности данных, с которыми работают пользователи. Поэтому защита информации становится все более актуальной. Особое внимание необходимо уделять обеспечению: целостности; конфиденциальности информации; доступность информации для авторизованных пользователей. Проблемы, связанные с предоставлением прав доступа, решаются не только коммерческими предприятиями в различных отраслях производства и сфере услуг, но и органами государственного, регионального и местного управления. С помощью информационных систем можно решать такие важные задачи как задачи государственного управления, управления войсками, экологически опасными и экономически важными производствами.

Для создания эффективной системы информационной безопасности требуется соблюдать определенные стандарты. Богатый международный опыт показывает, что существуют различные подходы к обеспечению безопасности от несанкционированного доступа и конфиденциальности данных, основанные на технической особенности информационной системы, правовой основе и уникальности архитектуры предприятия. Такой способ организации безопасности требуется для финансовых, юридических компаний или банковской деятельности.

Обзор современных подходов к контролю доступа в информационных системах

В статье [1] описывается эффективная система управления доступом на основе доверия к базам данных XML. Эта система динамична и реагирует на историю ошибок пользователей, неудачные транзакции, а также серьезность запросов.

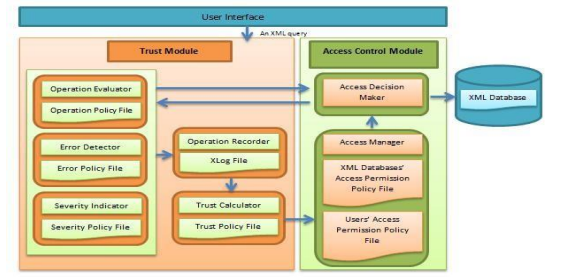

Система состоит из двух основных частей: модуля доверия (Trust Module) и модуля контроля доступа (Access Control Module). Модуль доверия отвечает за регистрацию ошибок, неудачных транзакций и серьезности запроса, их оценку и вычисление нового значения доверия. Модуль контроля доступа отвечает за политику разрешений на доступ и решения о доступе. Архитектура системы для XTrust изображена на рисунке 1. Исходя из рисунка, в XTrust есть два основных модуля. Первый модуль — это модуль доверия, а второй модуль — модуль контроля доступа. Модуль доверия является основной частью основанной на доверии системы управления доступом к базам данных XML. Он получает XML-запросы от пользователей через пользовательский интерфейс, оценивает их запросы и вычисляет их значения доверия. Процесс оценки зависит от существующих значений доверия пользователей, новых неудачных транзакций, новых ошибок и серьезность запроса. После вычисления нового значения доверия для пользователя он отправит значение доверия в модуле контроля доступа для обновления привилегий пользователя. Этот модуль состоит из многих частей: средства оценки операций, детектора ошибок, индикатора серьезности, регистратора операций и калькулятора доверия. Каждая часть имеет свои функции и работает в свете соответствующих правил политики. Все эти части связаны для достижения главной цели — расчета значений доверия для пользователей.

Рисунок 1 – Архитектура XTrust

Модуль доверия состоит из множества компонентов, которые работают вместе для достижения главной цели — расчета значений доверия пользователей. Эти части состоят из регистратора операций, детектора ошибок, индикатора серьезности, средства оценки операций и калькулятора доверия.

Модуль управления доступом состоит из менеджера доступа и лица, принимающего решения о доступе. Диспетчер доступа имеет дело с политиками разрешений на доступ, которые в первую очередь зависят от значения доверия.

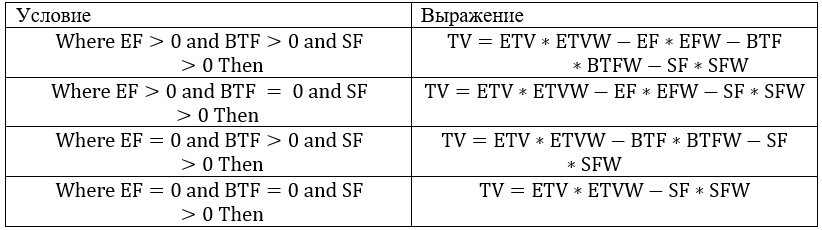

Новое значение доверия (Trust Value, TV) генерируется с использованием четырех значений (Рисунок 2): Существующее значение доверия (Trust Value, ETV), Коэффициент неудачной транзакции (Bad Transaction Factor, BTF), коэффициент ошибки (Error Factor, EF) и коэффициент серьезности (Severity Factor, SF). Каждый фактор умножается на вес, который отражает важность фактора в системе и показывает, в какой степени этот фактор влияет на конечный результат. Каждый вес представляет собой процент, который показывает, насколько сильно данный фактор повлияет на общее уравнение. Весами являются (Existing Trust Value Weight, ETVW), вес фактора неудачной транзакции (Bad Transaction Factor Weight, BTFW), вес фактора ошибки (Error Factor Weight, EFW) и вес фактора серьезности (Severity Factor Weight, SFW).

Рисунок 2 – вычисление значения доверия

Добавление коэффициента серьезности при расчете значения доверия улучшает среду безопасности для доступа к базам данных XML за счет обнаружения злоупотреблений со стороны инсайдеров. Этот подход сочетает в себе обнаружение внутренних угроз и улучшение контроля доступа за счет использования контроля доступа на основе доверия с учетом степени серьезности. Решение о доступе зависит от соответствия значения доверия узла и значения доверия пользователя.

Делегирование прав доступа к медицинским записям пациентов является важной особенностью систем электронного здравоохранения. Часто рассматриваемые как дополнение к устаревшим системам контроля доступа, большинство существующих схем делегирования являются расширением широко используемого механизма контроля доступа на основе ролей. В соответствии с этой стратегией контроля доступа авторы статьи [2] придерживаемся мнения, что делегирование по своей сути является дискреционным, и оно должно быть реализовано таким образом, чтобы максимально использовать усмотрение пользователя. В этой статье авторы предлагают распределенную систему управления делегированием, которая позволяет пациенту безопасно делегировать права доступа к своим медицинским записям тому, кому он доверяет. Они внедрили этот дискреционный подход, используя архитектуру корпоративной безопасности eTRON, криптографически гарантирующую авторизацию любого делегирования.

eTRON — это базовая архитектура для управления «электронным объектом». Термин «электронный объект» или просто «сущность», на языке eTRON, представляет собой специальную цифровую информацию, которая напоминает реальные объекты, такие как сертификаты, банкноты или ключи. Аппаратное устройство eTRON, защищенное от несанкционированного доступа, может обеспечить такую поддержку. Электронный объект, созданный с помощью защищенного от несанкционированного доступа оборудования eTRON, состоит из неделимой единицы данных. Такой электронный объект трудно подделать, создать пиратскую копию и незаконно модифицировать. Манипулирование электронными объектами внутри аппаратного обеспечения eTRON строго регулируется протокол.

Механизм контроля доступа eTRON основан на списках контроля доступа. Как показано на рисунке, список управления доступом к файлам в eTRON определяется путем установки или сброса различных битов 16-разрядного значения. «Эмитент» объекта имеет все права по умолчанию, а права для «владельца» и «другие» могут быть установлены для восьми привилегий доступа. Список контроля доступа к файлам определяется отправителем файла в процессе создания файла (Рисунок 3).

Рисунок 3 — Список контроля доступа к файлам eTRON

Такая схема распределенного делегирования реализована с использованием eTRON – и производных от него архитектур eTNet – для безопасного управления токенами. Архитектура eTRON предоставляет богатый набор команд API, с помощью которых операции с токеном могут быть реализованы плавным и прозрачным образом.

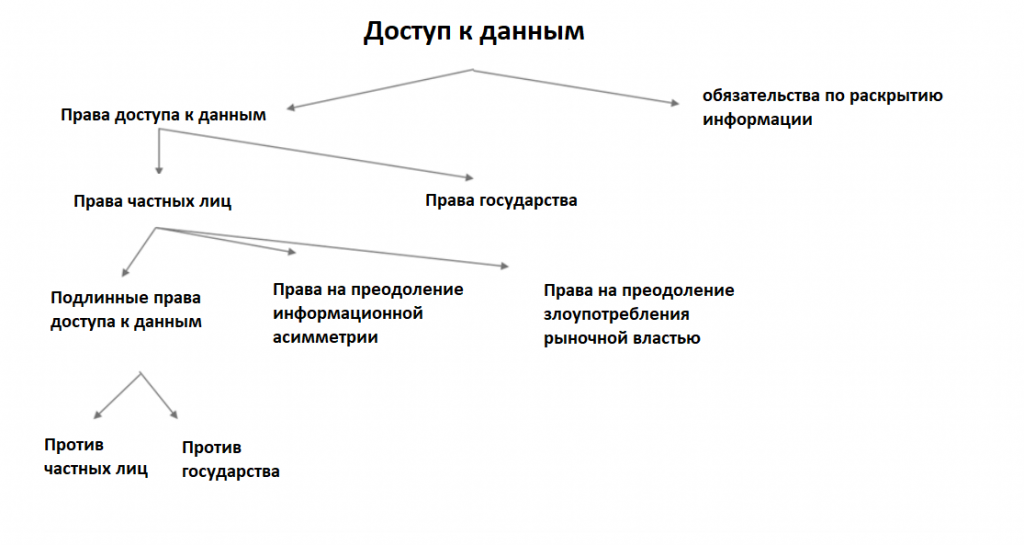

Права доступа к данным существуют в разной степени в разных правовых информационных системах. Эти права различаются в зависимости от их функции. Авторитетные ученые утверждают [3], что доступ к данным может быть предоставлен двумя способами: во-первых, доступ к данным может быть предоставлен в силу обязательств по раскрытию информации без требования подачи запроса, например, в соответствии с разделами Закона об электронном правительстве Германии (E-Government-Gesetz) и законами о прозрачности некоторых федеральных органов Германии. Эти обязательства по раскрытию информации призваны обеспечить прозрачность со стороны правительства и администрации в отношении базовой информации. Во-вторых, доступ к данным может быть предоставлен по запросу. Эти права доступа к данным охватывают больше и другие данные, чем данные, доступные в соответствии с обязательствами по раскрытию информации, и запросы могут быть отклонены по определенным причинам, например, если права третьих лиц могут быть нарушены при предоставлении доступа к данным. Текущие дебаты о доступе к данным представляют интерес в первую очередь в отношении того, как права доступа к данным в соответствии с запросом могут преодолеть техническую власть над данными, то есть «подлинные права доступа». Подкатегории подлинных прав доступа могут быть распознаны в отношении функционирования прав доступа. Подлинные права на доступ к данным существуют в соответствии с договорным правом, где они признаются из-за асимметрии информации, с одной стороны, а также в соответствии с антимонопольным законодательством, где их целью является пресечение злоупотребления рыночной властью. Функция третьего типа права доступа к данным заключается в преодолении технической власти над данными, не требуя ограничения рыночной власти и не затрагивая контракты между заявителем и контролером данных.

В некоторых юрисдикциях, таких как Франция, также существуют права доступа к данным, которые предоставляются правительствам и администрациям и направлены против частных лиц (Рисунок 4).

Рисунок 4 — Функциональная таксономия прав доступа к данным

Предложенная стратегия распределения прав доступа является оптимальной при условиях строгих регламентов и продуманной архитектуры.

Метод решения

Использование взвешенного суммирования, предложенное в рассмотренных подходах, может приводить к тому, что высокие оценки по одному показателю будут приводить к низкой чувствительности системы к неудовлетворительным значениям по другим показателям, поэтому целесообразно использование методики на основе гибридной функции предпочтений, предложенной в работе [5]. Особенностью новой системы контроля прав доступа будет учет региональной структуры.

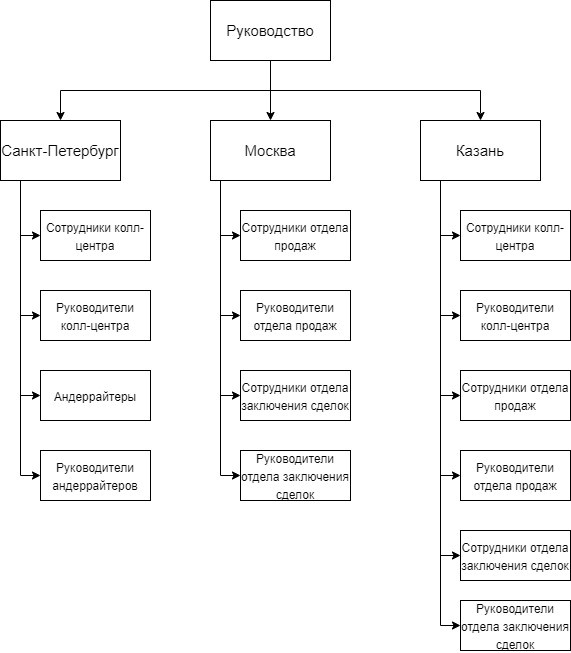

Контроль прав доступа может осуществляться не только с помощью проверки ролей, но и по региональному принципу. То есть необходимо определить организационную структуру по регионам (филиалам) рассматриваемого предприятия. Исходя из данного подхода вычисление групп пользователей (отделов), которым необходимо выдать права будет основано на переборе установленных ролей в филиале (Рисунок 5). В каждом филиале набор ролей может отличаться из-за их особенностей и размеров предприятия.

Рисунок 5 – схема организационной структуры

Например, для документа «Анкета клиента», который создает сотрудник колл-центра в городе Москва, выполняется выдача прав на редактирование и просмотр для группы сотрудников колл-центра и руководителей колл-центра в городе Москва. При этом одноименном группам пользователей других филиалов права доступа выдаваться не будут. Но стоит учитывать, возможные ситуации, когда документы, созданные в одном регионе, нужно передать на согласование в другой регион. Такие ситуации могут часто возникать, поэтому в модуле контроля прав доступа предусмотрена возможность выдачи прав доступа необходимым группам пользователей на каждом этапе жизненного цикла документа.

Таким образом, модуль контроля прав доступа основывается на организационной структуре предприятия, разделенной на регионы. Такой способ удобен для отслеживания выдачи прав и обеспечения высокого уровня безопасности данных, так как при каждой смене этапа документа будет производиться фильтрация групп пользователей и обеспечиваться выдача прав настроенным в модуле группам пользователей. Доступ к управлению модулем контроля прав доступа будет у администратора информационной системы. Изменения данных в данном модуле другими лицами расценивается как угроза информационной безопасности. Модуль контроля прав доступа полностью настраиваемый под нужны предприятия.

При таком подходе обеспечивается постоянная безопасность и конфиденциальность данных от несанкционированного доступа пользователей других регионов и других отделов. Данный метод контроля прав доступа подходит для деятельности организаций, где есть документооборот и требуется определенный уровень конфиденциальности данных, например, банковская сфера.

Заключение

В данном статье были подробно рассмотрены различные подходы ученых к контролю прав доступа в различных информационных системах. Каждый подход имеет свою роль и цель в обеспечении безопасности данных в информационной системе. Поэтому для применения какого-либо подхода к информационной системе необходимо провести анализ для понимания предметной области использования информационной системы и какие критерии безопасности будут иметь наибольшее влияние.

На основе проведенного анализа, для рассматриваемой задачи, были предложены решения на основе вычисления уровня доверия с использованием коэффициентов важности и гибридной функции предпочтений с учетом региональной структуры компании.

References

1. Aziah Asmawi, Lilly Suriani Affendey, Nur Izura Udzir, Ramlan Mahmod. XTrust: A Severity-Aware Trust-Based Access Control for Enhancing Security Level of Xml Database from Insider Threats. PJAEE, 18 (3). 2021.2. M. F. F. Khan and K. Sakamura, A Distributed Approach to Delegation of Access Rights for Electronic Health Records, 2020 International Conference on Electronics, Information, and Communication (ICEIC), 2020, pp. 1-6, https://doi.org/10.1109/ICEIC49074.2020.9051092.

3. Louisa Specht-Riemenschneider. Data access rights – A comparative perspective. Data Access, Consumer Interests and Public Welfare. 2021. https://doi.org/10.5771/9783748924999-401.

4. Petr Jezek, Roman Moucek. System for EEG/ERP Data and Metadata Storage and Management. Neural Network World. 3(12), pp. 277-290. 2012.

5. Бахвалова Е.А., Судаков В.А. Исследование алгоритмов консенсуса для блокчейн-платформ // Препринты ИПМ им. М.В.Келдыша. 2021. No 26. 16 с. https://doi.org/10.20948/prepr-2021-26.